Minha Expertise

Profissionalmente, mergulhei na área de TI por quase 13 anos, dedicando 9 desses anos à Segurança da

Informação. Durante esse tempo, participei ativamente, contribuí e coordenei tarefas, projetos e

desafios.

Aprimorei minha capacidade de identificar e mitigar riscos de segurança, estudando e aplicando conceitos

e melhores práticas. Como profissional que compreende a importância de entregar resultados, minha

abordagem se concentra em identificar oportunidades de melhoria além da Segurança da Informação.

Abaixo, separei exemplos rápidos capturados de minha trajetória profissional, e mais adiante, adicionei

algumas subseções com mais informações para melhor ilustração:

- Design e implementação de segmentação de rede, incorporando conceitos como defesa em

profundidade e

microssegmentação.

- Implementação de logon único por meio da integração do AD local com o Azure AD e o Office 365,

melhorando a

produtividade do usuário.

- Implantação de políticas de backup/restauração e análise de vulnerabilidades.

- Substituição do firewall ForeFront TMG da Microsoft pelo Watchguard UTM, tanto na sede quanto no

centro de

treinamento da equipe de futebol profissional.

- Compartilhamento de conhecimento por meio de apresentações internas.

- Hardening em servidores e revogação abrangente de acesso.

- Automação usando GitHub Actions para implantar a aplicação em um agente auto-hospedado do AWS

EC2.

- Automação usando Azure Pipelines para implantar a aplicação em contêineres.

- Conversão da arquitetura local em IaC usando Terraform.

- Implantação de ambiente com Traefik como proxy reverso, juntamente com Grafana e Prometheus para

painéis de

controle.

- Orquestração da migração de servidores de arquivos locais para o Azure File Share.

- Migração de aplicações PHP e .NET para contêineres.

Governança

Governança de segurança da informação envolve estabelecer políticas, procedimentos e controles para

gerenciar riscos

relacionados à segurança dos dados em termos de confidencialidade, integridade e disponibilidade. Isso

garante que

as práticas estejam alinhadas com os objetivos do negócio e os requisitos regulatórios.

Como um profissional de segurança da informação, tenho contribuído ativamente para criar um ambiente

seguro dentro

das organizações. Minhas responsabilidades incluem projetar e implementar controles internos, revisar

políticas

internas e promover a conscientização sobre segurança da informação. Também participo ativamente de

auditorias

externas, mantenho documentação detalhada e colaboro em planos de ação para correções ou mitigação.

Minha expertise

se estende a padrões ISO, programas de auditoria e o desenvolvimento de políticas claras de segurança da

informação.

Resposta a Incidentes

Ao longo da minha carreira, a resposta a incidentes tem sido um tema recorrente, desde os meus primeiros

encontros

com o ITIL até o tratamento de incidentes de segurança da informação de acordo com o NIST SP 800-61r2. A

resposta a

incidentes é altamente relevante e pode ser encontrada em vários frameworks. Até mesmo a Lei Brasileira

de Proteção

de Dados exige a existência de planos de resposta a incidentes e remediação.

Vou compartilhar um exemplo real em que atuei como responsável por incidentes durante um incidente de

segurança da

informação que afetou o pilar de Disponibilidade da tríade CIA:

Após uma atualização de versão do VMware em nossos hosts de virtualização pela administração de rede, sem

considerar

as discrepâncias de versão, sete dos nossos hosts começaram a congelar consistentemente todas as

semanas. Embora o

impacto tenha sido reduzido pelo procedimento de BC/DR que afirmava que a redundância era obrigatória,

serviços

críticos foram interrompidos em certos momentos. Para resolver isso, aprofundei-me nos detalhes:

Investigação: Comparei informações dos hosts que não apresentaram problemas. Revisei

meticulosamente logs,

carimbos de data e configurações do sistema para identificar padrões.

Análise da Causa Raiz: Analisando as notas de lançamento de cada versão do VMware, descobri uma

mudança

crítica. O VMware havia migrado do uso de emulação (vmklinux + driver legado) para comunicação entre o

kernel e o

hardware para o uso de um driver nativo.

Solução: Recomendei a compra de uma nova placa de rede com suporte nativo. Compramos uma para

testes, e ela

resolveu com sucesso o problema de congelamento.

Mitigação: Para garantir estabilidade em todos os hosts, iniciamos a compra de uma nova placa de

rede com

suporte nativo por mês até que todos os hosts fossem corrigidos.

No exemplo anterior, a resolução do incidente envolveu algumas etapas: Investigação, Análise da Causa

Raiz, Solução e

Mitigação. Em um ambiente onde inúmeros incidentes podem ocorrer diariamente, implementar um plano

eficaz de

resposta a incidentes é crucial, e consultar frameworks é altamente recomendado.

Ciclo de vida de resposta a incidentes do NIST SP-800-61r2:

Embora cada empresa tenha suas próprias características, não existe uma receita única para criar um plano

de resposta

a incidentes. Por exemplo, pequenas empresas podem não ter recursos para implantar sistemas SIEM ou

SOAR, enquanto

empresas maiores os consideram essenciais para lidar com milhares de eventos, alarmes e incidentes

diários. No

entanto, existem itens genéricos que devem ser incluídos em qualquer plano de resposta a incidentes,

como: papéis e

responsabilidades, categorização de incidentes, procedimentos de tratamento de incidentes, detecção e

relatórios,

manipulação de evidências, documentação e informações de contato.

Em conclusão, o planejamento, a aprendizagem com incidentes anteriores e a revisão e aprimoramento

regulares do plano

são essenciais para uma boa gestão de incidentes e, é claro, para a continuidade dos negócios.

Privacidade de Dados

Antes da criação da Lei Geral de Proteção de Dados (LGPD) em 2018, eu não tinha clareza sobre o que

significava

privacidade e como ela diferia da segurança da informação. No entanto, com a LGPD entrando em vigor em

2020, senti a

necessidade de aprofundar meu conhecimento nessa área crítica. Li livros, fiz cursos e busquei

certificações para

aprimorar minha compreensão.

Em termos simples, privacidade refere-se à capacidade de um indivíduo controlar a divulgação e o acesso

às suas

informações pessoais. Para garantir a privacidade, implementamos medidas de segurança da informação. Em

essência,

enquanto a privacidade é o objetivo, a segurança da informação é o meio para alcançá-lo.

A LGPD é a lei brasileira de proteção de dados e é amplamente baseada no Regulamento Geral de Proteção de

Dados

(GDPR) europeu. Ambas as regulamentações compartilham princípios comuns, como o direito à informação, o

direito de

acesso aos dados pessoais, o direito ao apagamento, entre outros. Por outro lado, elas diferem em alguns

aspectos,

como escopo extraterritorial, bases legais para o processamento, penalidades e notificações em caso de

violações,

etc.

Assim como qualquer outra implementação de framework, cumprir a LGPD pode exigir esforço substancial,

dependendo das

práticas e lacunas existentes na empresa. Além disso, o atendimento aos requisitos deve ser tratado como

um projeto,

levando em consideração prazos realistas, resultados esperados e colaboração entre profissionais

multifuncionais,

incluindo: profissionais de privacidade e segurança da informação, analistas de processos, advogados e

gerentes de

projeto.

A colaboração multifuncional é fundamental devido à necessidade de agir, criar e manter documentação e

processos,

como:

Estabelecimento de Fluxos de Dados e Inventário de Dados Pessoais

Revisão de Contratos e Regulamentações Setoriais

Revisão de acordos de transferência de dados transfronteiriços

Avaliação de Impacto à Proteção de Dados (DPIA)

Política de Privacidade (Proteção de Dados)

Programa de Treinamento e Conscientização em Privacidade

Política de Cookies

Tratamento de Solicitações, Reclamações e Retificações

Criação de processos para atender a solicitações de titulares de dados, reclamações e retificações

Formulários de Consentimento para Titulares de Dados e Pais (se aplicável)

Plano de Resposta a Incidentes e Remediação

Planos de Ação

Além disso, é essencial estabelecer uma rotina que promova a melhoria contínua, permitindo que cada

análise crítica

refine o alinhamento com a LGPD.

Também é importante, além da expertise necessária para profissionais, destacar termos que todo indivíduo

deve

conhecer:

Titular dos dados - Refere-se a um indivíduo que pode ser diretamente ou indiretamente

identificado por um ou

mais fatores.

Direitos do Titular dos Dados - Empodera os indivíduos a controlar como seus dados são coletados,

processados

e usados por organizações.

Dados pessoais - Isso engloba qualquer informação que possa identificar uma pessoa.

Dados pessoais sensíveis - Uma categoria especial de dados relacionados à origem racial ou étnica,

opiniões

políticas, crenças religiosas ou filosóficas, filiação a sindicatos, dados genéticos ou biométricos,

saúde, vida

sexual ou orientação sexual.

Anonimização - O processo pelo qual os dados não podem mais ser vinculados ao titular dos dados. É

irreversível e frequentemente usado para fins estatísticos ou de pesquisa.

Pseudonimização - Quando os dados não podem ser atribuídos a um titular dos dados sem informações

adicionais.

Por exemplo, a criptografia é uma forma de pseudonimização.

Processamento de dados pessoais - Qualquer operação ou conjunto de operações realizadas com dados

pessoais,

seja automatizada ou não.

Violação de dados pessoais - Um incidente de segurança que leva à destruição, perda, alteração,

divulgação não

autorizada ou acesso a dados pessoais transmitidos, armazenados ou processados de outra forma.

Autoridade supervisora - O órgão responsável por supervisionar o cumprimento das regulamentações

de proteção

de dados nas empresas.

Controlador - A entidade responsável por determinar os propósitos e meios de processamento de

dados pessoais.

Pode ser uma pessoa física, entidade jurídica, autoridade pública, agência ou outro órgão.

Operador - Uma entidade (pessoa física, entidade jurídica, autoridade pública, agência, etc.) que

processa

dados pessoais em nome do controlador.

Bases legais - Requisitos para o processamento legítimo de dados pessoais. Pelo menos uma base

legal é

necessária para o processamento legítimo.

Encarregado de Proteção de Dados (DPO) - O profissional responsável pelo tratamento de dados

pessoais e

atuando como ponto de contato com os titulares dos dados e a autoridade nacional.

Minimização - Os dados pessoais devem ser adequados, relevantes e limitados ao necessário para os

fins para os

quais são processados.

Subsidiariedade - Os dados pessoais só podem ser processados quando nenhum outro meio pode

alcançar o objetivo

pretendido.

Realmente interessante, não é? Em resumo, a Lei Geral de Proteção de Dados (LGPD) é um framework crucial

para

proteger os direitos de privacidade dos indivíduos e garantir o tratamento responsável dos dados. As

empresas devem

cumprir proativamente as disposições da LGPD, priorizar a proteção de dados e promover uma cultura de

transparência.

Ao fazer isso, contribuem para um ambiente digital mais seguro para todos.

Conscientização,

treinamento & educação

Lidar com usuários (funcionários, clientes ou fornecedores) é sempre um desafio, pois diferente dos

nossos

computadores, os seres humanos possuem algumas variáveis mais complexas, tais como: humor, temperamento,

personalidade e etc.

Apesar de ser desafiador não precisa ser uma batalha lidar com usuários. Ao longo da minha experiência

profissional

tive o privilégio de prestar suporte a diferentes tipos de pessoas, desde clientes de serviço de banda

larga (call

center) até presidentes de empresas. Hoje vejo quão enriquecedores foram esses contatos.

Pois bem, antes de prosseguir você deve ter em mente um ponto fundamental: as pessoas são as peças mais

importantes

de uma empresa e para nós da Segurança da Informação, não é diferente. Os usuários são determinantes

para o sucesso

ou fracasso de projetos em nossa área, por isso uma comunicação adequada é essencial para manter um bom

relacionamento com eles.

Baseado nas experiências que eu tive, listei 5 pontos que acredito serem importantes ao estabelecer uma

relação com

usuários em segurança da informação.

PENSE COMO USUÁRIO

Apesar de parecer simples, é muito importante se colocar na posição do usuário e tentar entender sob sua

perspectiva

a informação que será transmitida, sejam elas, através de campanhas de conscientização, implantação de

procedimentos, políticas ou através de palestras.

A famigerada frase: “Eu sou responsável pelo que digo, não pelo o que você entende” tão comum nas redes

sociais, não

tem espaço aqui, você deve explorar diferentes meios de se fazer entender. “Para bater um hacker, você

deve pensar

como um”, adaptando para nosso cenário: “Para falar de segurança da informação com um usuário, você deve

pensar como

um”, se coloque no lugar da pessoa que irá receber a informação ou orientação.

USE A CRIATIVIDADE

Evite conteúdo chato e entediante, principalmente em campanhas de conscientização. Troque textos

gigantes por

imagens autoexplicativas, coloridas e interessantes. Tente aguçar a curiosidade do seu usuário fazendo

com que ele

queira continuar aprendendo sobre o assunto. Utilize exemplos práticos, se você quer orientar quanto ao

uso de

senhas, mostre algumas técnicas que hackers utilizam para tal finalidade, o mesmo pode ser feito com

phising,

ransonware e outros assuntos.

Desenvolva uma cartilha de segurança da informação com conteúdo menos formal. Nessa cartilha opte por

imagens e

textos informais, pois desta forma será muito mais agradável de ler.

OUÇA OS USUÁRIOS

Converse com usuários, esteja disposto a ouvir sugestões e reclamações, essas conversas são ótimas para

ter ideias e

também para poder orientar o usuário sobre determinado assunto.

É importante também, que o profissional que irá se relacionar com os usuários tenha habilidade para

isso. Simpatia e

Carisma são fundamentais. Eu acredito fortemente na existência de diferentes tipos de inteligência e a

principal

nesse contexto é a inteligência interpessoal. Pessoas com esse tipo de inteligência são boas para

comunicação, bem

como compreender sentimentos e motivações dos outros.

CRIE BONS EXEMPLOS

Pode ser muito desmotivador para o usuário que segue os procedimentos de segurança corretamente ver que

seus pares

os ignora. Os controles de segurança devem ser seguidos por todos, independentes de cargos ou funções.

Não esqueça que um bom exemplo é a melhor forma de ensinar a alguém. Então, tente trazer os gerentes e

diretores

para o seu time e deixe-os serem os bons exemplos. Quem já participou da implantação de um sistema de

gestão de

segurança da informação sabe que a participação e comprometimento deles são fundamentais para o sucesso

do projeto.

NÃO SEJA CHATO

Por fim e não menos importante: não seja chato. Mesmo que você seja bom em relacionamentos

interpessoais, tome

cuidado, pois todos nós podemos ser inconvenientes em certos momentos. Para não ser o chato da segurança

da

informação: pense como usuário, os ouça e seja criativo.

Continuidade de Negócios &

Recuperação de Desastres

Vamos assumir um cenário hipotético:

Michael foi contratado para manter uma aplicação web com o único requisito de que sua

disponibilidade deve ser de 99,9% por ano.

O ambiente exige minimamente um servidor (para aplicação e banco de dados) e um link de internet. Se

bem-sucedido, Michael ganha $100.000 por ano; se falhar, $50.000 são deduzidos de seus ganhos.

Quaisquer custos para aumentar a resiliência serão deduzidos dos $100.000.

Michael vê uma grande oportunidade de ganhar dinheiro e aceita o trabalho.

Este é um exercício mental que nos permite explorar diferentes resultados possíveis: Michael teve

sucesso ou falhou?

A disponibilidade é um dos pilares da segurança da informação, tão importante quanto a confidencialidade

e a integridade. Quando falamos sobre continuidade de negócios e recuperação de desastres (BC/DR), a

disponibilidade assume o centro do palco.

BC/DR são processos distintos, mas frequentemente mencionados juntos. Enquanto o primeiro foca em

manter a organização funcionando, o segundo foca em restaurar a organização a um estado normal. Ambos

envolvem uma combinação de planos, políticas e procedimentos para garantir a resiliência da organização

ao enfrentar eventos que podem interromper suas funções.

Tendo trabalhado em segurança da informação e TI por muitos anos, ganhei experiência valiosa de

vários incidentes disruptivos. Estes incluem má configuração de software, falhas de hardware, problemas

na cadeia de suprimentos ou com fornecedores, ataques cibernéticos e eventos naturais. Tais eventos

podem impactar significativamente as funções críticas de uma organização, potencialmente afetando sua

reputação e receita.

Para conter ou pelo menos minimizar o impacto negativo, as organizações implementam, parcial ou

totalmente, um conjunto de práticas conhecidas como gestão de continuidade de negócios (BCM).

É importante mencionar que muitas organizações, especialmente as pequenas, adotam controles técnicos

para garantir a disponibilidade, mesmo que não estejam totalmente cientes da importância do BCM.

Exemplos incluem RAID, redundância de hardware e link, planos de contingência com UPS/gerador, rotinas

regulares de backup e sites/zones espelhados.

Agora, voltando ao cenário hipotético, Michael teve sucesso ou falhou? Como exercício mental, diferentes

abordagens e resultados são possíveis; tudo depende da nossa imaginação na construção de cenários de

sucesso ou fracasso. Vamos ver duas possibilidades.

Cenário de Fracasso:

Michael desconsidera o requisito de disponibilidade (99,9% por ano). Ele leva o servidor para casa,

aumenta sua velocidade de internet para 1Gbps com seu ISP (Provedor de Serviços de Internet) e acha que

será suficiente. No entanto, dois meses depois, uma queda de energia inesperada afeta seu bairro por

dois dias enquanto ele está fora da cidade, acabando com sua chance de ganhar o dinheiro completo.

Lembre-se, este é um cenário hipotético com o único requisito de 99,9% de disponibilidade por ano.

Isso significa que há apenas uma janela de inatividade de 8 horas e 45 minutos. Nem mesmo os datacenters

Tier I (99,671%) e Tier II (99,741%) garantem esse tempo de atividade.

Vamos explorar uma abordagem diferente que leva ao sucesso:

Cenário de Sucesso:

Michael também leva o servidor para casa, mas reconhece que o tempo de inatividade permitido é

insuficiente para mitigar os riscos inerentes a um ambiente composto por um único servidor (lidando com

aplicação e banco de dados) e um único link de internet. Portanto, Michael decide aplicar algumas

práticas do BCM:

Ele realiza uma análise de impacto nos negócios (BIA) para identificar as funções críticas e seu

impacto financeiro em caso de interrupção:

Função crítica: Garantir que o tempo de inatividade anual seja inferior a 8 horas e 45

minutos.

Impacto financeiro: Perda de $50.000 em ganhos.

Impacto adicional: Insatisfação do parceiro.

Em seguida, ele realiza uma avaliação de risco usando os ativos atuais para identificar pontos únicos de

falha e outros riscos potenciais:

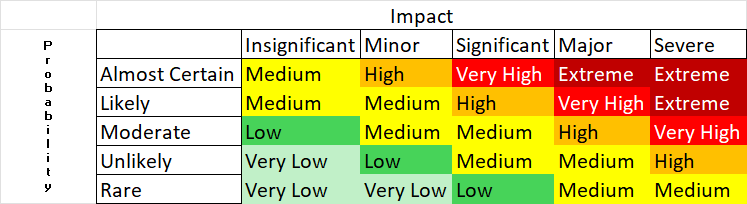

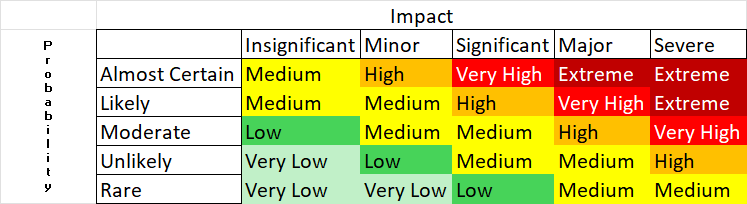

Matriz de Risco

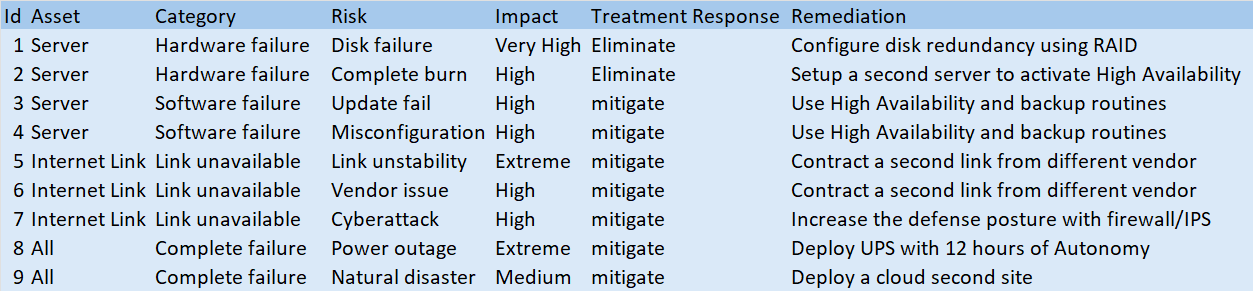

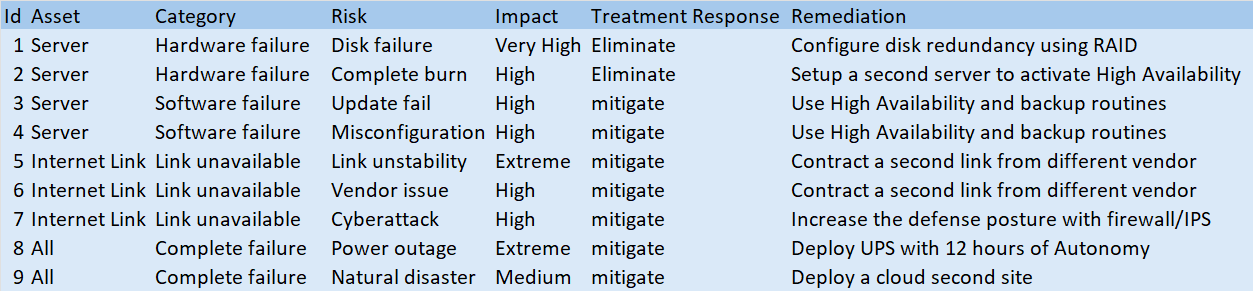

Registros de Risco

Por fim, ele cria um plano simples de BC/DR, considerando:

Tempo máximo de inatividade permitido (MTD): 8 horas e 45 minutos

Objetivo de tempo de recuperação (RTO): 3 horas

Objetivo de ponto de recuperação (RPO): 2 horas

Além disso, o plano de BC/DR estabelece:

- Implementar monitoramento intrínseco entre os ambientes on-premise e cloud com capacidades de

alerta.

- Configurar uma rotina de backup para rodar a cada 2 horas, tanto on-premise quanto na cloud.

- Testar a capacidade de recuperação dentro do RTO mensalmente.

- Se a indisponibilidade exceder 10 minutos, ativar o site na cloud.

Após um ano de pequenos problemas e um investimento de $20.000 para aumentar a resiliência, Michael ganha

$80.000. Devido ao seu bom desempenho, seu parceiro oferece um contrato adicional de 2 anos, dobrando

sua remuneração para $200.000, mantendo as mesmas deduções.

Não é bom ver Michael ter sucesso?

A jornada de Michael destaca a importância crítica da disponibilidade. Embora o estudo de caso seja

hipotético, ele espelha cenários do mundo real onde falhar em cumprir SLAs ou negligenciar as melhores

práticas pode levar à perda de contratos, danos à reputação e penalidades financeiras. Encontrar um

equilíbrio entre renda e investimentos em segurança da informação é um desafio que as organizações

enfrentam, independentemente do seu tamanho.

Em conclusão, garantir a disponibilidade e implementar estrategicamente planos de (BC/DR) são cruciais.

Durante meus anos de experiência em segurança da informação e TI, é evidente que priorizar esses

elementos pode contribuir significativamente para aumentar a resiliência operacional. Assim, ao trazer a

disponibilidade para o jogo e investir em estratégias de BC/DR, as organizações podem evitar perdas

potenciais e garantir sucesso e sustentabilidade a longo prazo no cenário competitivo de hoje.

ISO 27001

ISO/IEC 27001 é uma das estruturas mais relevantes e reconhecidas em segurança da informação. Amplamente adotada, esta norma define os requisitos e controles necessários para estabelecer um sistema de gestão de segurança da informação (SGSI). Além disso, permite que as organizações sejam certificadas, demonstrando seu compromisso com práticas seguras.

O documento ISO/IEC 27001 (2022) é conciso, com apenas 19 páginas (cláusulas e Anexo A) em sua versão em inglês. Dentro do documento, há 10 cláusulas, sendo as da 4 à 10 relevantes para o SGSI. Elas são:

4. Contexto da organização

5. Liderança

6. Planejamento

7. Apoio

8. Operação

9. Avaliação de desempenho

10. Melhoria

Essas cláusulas estabelecem os elementos essenciais para iniciar e manter o sistema de gestão (subcláusula 4.4).

A imagem a seguir ilustra essa ideia de uma perspectiva macro:

Como pode ser visto, a imagem compreende três seções principais: apoio da alta direção, escopo e componentes principais.

Vamos desmembrá-los:

Apoio da Alta Direção

O apoio da alta direção atua através dos limites da organização e desempenha um papel vital. A partir das cláusulas da norma, é possível ver que devem:

- Demonstrar liderança e compromisso por meio de várias ações (5.1)

- Estabelecer a política de segurança da informação (5.2)

- Garantir que responsabilidades e autoridades sejam atribuídas (5.3)

- Revisar regularmente o sistema de gestão de segurança da informação da organização (9.3)

Além disso, embora não mencionado explicitamente, as seguintes cláusulas sugerem a participação da alta direção:

- Estabelecer os objetivos de segurança da informação (6.2)

- Determinar e fornecer os recursos necessários (financeiros ou outros) (7.1)

- Garantir que os funcionários estejam cientes da política de segurança da informação e de suas contribuições para a eficácia do SGSI (7.3)

Escopo

O escopo é outro elemento crucial. Aqui, são definidos os limites e a aplicabilidade do SGSI. Isso envolve considerar as subcláusulas dentro da Cláusula 4, Contexto da Organização:

- Considerar os problemas externos e internos (4.1)

- Determinar as partes interessadas e seus requisitos (4.2)

- Estabelecer o escopo (4.3), considerando os itens 4.1 e 4.2, bem como as interfaces e dependências existentes entre atividades

Componentes Principais

Por último, mas não menos importante, os Componentes Principais dentro do escopo compreendem elementos obrigatórios cruciais para uma postura segura:

O SGSI utiliza uma abordagem baseada em riscos definida nas seguintes cláusulas:

Da Cláusula 6 (Planejamento) e da Cláusula 8 (Operação), temos:

- Ações para abordar riscos e oportunidades (6.1)

- Avaliação de riscos de segurança da informação (6.1.2 e 8.2)

- Tratamento de riscos de segurança da informação (6.1.3 e 8.3)

A Cláusula 6 descreve o planejamento da gestão de riscos, incluindo critérios, tolerância e níveis de segurança. A Cláusula 8 aborda a operação da gestão de riscos.

Os riscos identificados determinam quais controles do Anexo A devem ser implementados. Todos os controles do Anexo A devem ser considerados com justificativas para sua inclusão ou exclusão em uma Declaração de Aplicabilidade.

Além disso, a ISO/IEC 27001 exige a melhoria contínua (10.1), que é fundamental para evoluir e amadurecer o SGSI ao longo dos anos. Os seguintes requisitos apoiam essa abordagem:

- Agir quando ocorrer uma não conformidade e tomar ações corretivas (10.2)

- Monitoramento, medição, análise e avaliação (9.1)

- Realizar auditorias internas (9.2)

- Revisão pela direção (9.3)

Requisitos adicionais importantes dentro dos Componentes Principais adicionam consistência ao SGSI:

- Planejamento de mudanças (6.3)

- Competência para aqueles que trabalham dentro do SGSI (7.2)

- Conscientização (7.3)

- Comunicação (7.4)

- Informação documentada (7.5)

Em conclusão, a ISO/IEC 27001 fornece uma estrutura abrangente para estabelecer, implementar, manter e melhorar continuamente um Sistema de Gestão de Segurança da Informação (SGSI). Ao aderir à sua abordagem estruturada, as organizações podem gerenciar e mitigar eficazmente os riscos, garantindo a confidencialidade, integridade e disponibilidade de seus ativos de informação.

O ênfase da norma no apoio da alta direção, definição clara do escopo e componentes principais como gestão de riscos, controles aplicados e melhoria contínua destaca sua natureza holística. Isso não só ajuda a alcançar a conformidade, mas também promove uma cultura de segurança dentro da organização.