Mi Expertise

Profesionalmente, me he sumergido en el campo de la informática durante casi 13 años, dedicando 9 de

esos años a la Seguridad de la Información. A lo largo de este tiempo, he participado activamente,

contribuido y coordinado tareas, proyectos y desafíos.

He perfeccionado mi habilidad para identificar y mitigar riesgos de seguridad, estudiando y aplicando

conceptos y mejores prácticas. Como profesional que comprende la importancia de entregar resultados, mi

enfoque se centra en identificar oportunidades de mejora más allá de la Seguridad de la Información.

A continuación, he separado ejemplos rápidos capturados en mi trayectoria profesional, y más adelante,

he agregado algunas subsecciones con más información para una mejor ilustración:

- Diseño e implementación de segmentación de red, incorporando conceptos como defensa en

profundidad y microsegmentación.

- Implementación de inicio de sesión único mediante la integración de AD local con Azure AD y

Office 365, mejorando la productividad del usuario.

- Implementación de políticas de copia de seguridad/restauración y análisis de vulnerabilidades.

- Reemplazo del firewall ForeFront TMG de Microsoft por Watchguard UTM, tanto en la sede como en

el centro de entrenamiento del equipo de fútbol profesional.

- Compartir conocimientos a través de presentaciones internas.

- Hardening en servidores y revocación integral de acceso.

- Automatización mediante GitHub Actions para implementar la aplicación en un agente autohospedado

de AWS EC2.

- Automatización mediante Azure Pipelines para implementar la aplicación en contenedores.

- Conversión de la arquitectura local en IaC utilizando Terraform.

- Implementación de un entorno con Traefik como proxy inverso, junto con Grafana y Prometheus para

paneles de control.

- Orquestación de la migración de servidores de archivos locales a Azure File Share.

- Migración de aplicaciones PHP y .NET a contenedores.

Gobernanza

Gobernanza de la seguridad de la información implica establecer políticas, procedimientos y controles

para gestionar

los riesgos de seguridad de datos en cuanto a confidencialidad, integridad y disponibilidad. Esto

asegura que las

prácticas estén alineadas con los objetivos comerciales y los requisitos regulatorios.

Como profesional de la seguridad de la información, he contribuido activamente a crear un entorno seguro

dentro de

las organizaciones. Mis responsabilidades incluyen diseñar e implementar controles internos, revisar

políticas

internas y promover la conciencia sobre seguridad de la información. También participo activamente en

auditorías

externas, mantengo documentación detallada y colaboro en planes de acción para correcciones o

mitigaciones. Mi

experiencia se extiende a estándares ISO, programas de auditoría y el desarrollo de políticas claras de

seguridad de

la información.

Respuesta a Incidentes

A lo largo de mi carrera, la respuesta a incidentes ha sido un tema recurrente, desde mis primeros

encuentros con

ITIL hasta el manejo de incidentes de seguridad de la información según el NIST SP 800-61r2. La

respuesta a

incidentes es altamente relevante y se encuentra en varios marcos. Incluso la Ley Brasileña de

Protección de Datos

exige la existencia de planes de respuesta a incidentes y remediación.

Permíteme compartir un ejemplo real en el que tuve que actuar como responsable de incidentes durante un

incidente de

seguridad de la información que afectó al pilar de Disponibilidad de la tríada CIA:

Después de una actualización de versión de VMware en nuestros hosts de virtualización realizada por la

administración

de red sin considerar las discrepancias de versión, siete de nuestros hosts comenzaron a congelarse

consistentemente

todas las semanas. Aunque el impacto se redujo mediante el procedimiento de BC/DR que establecía que la

redundancia

era obligatoria, los servicios críticos se vieron interrumpidos en ciertos momentos. Para abordar esto,

profundicé

en los detalles:

Investigación: Comparé la información de los hosts que no experimentaron problemas. Revisé

meticulosamente los

registros, las marcas de tiempo y las configuraciones del sistema para identificar patrones.

Análisis de la Causa Raíz: Al analizar las notas de lanzamiento de cada versión de VMware,

descubrí un cambio

crítico. VMware había pasado de utilizar emulación (vmklinux + controlador heredado) para la

comunicación entre el

kernel y el hardware a utilizar un controlador nativo.

Solución: Recomendé la compra de una nueva tarjeta de red con soporte nativo. Compramos una para

realizar

pruebas, y resolvió con éxito el problema de congelamiento.

Mitigación: Para garantizar la estabilidad en todos los hosts, iniciamos la compra de una nueva

tarjeta de red

con soporte nativo al mes hasta que todos los hosts estuvieran corregidos.

En el ejemplo anterior, resolver el incidente involucró algunas etapas: Investigación, Análisis de la

Causa Raíz,

Solución y Mitigación. En un entorno donde pueden ocurrir numerosos incidentes a diario, implementar un

plan

efectivo de respuesta a incidentes es crucial, y consultar marcos es muy recomendable.

Ciclo de vida de respuesta a incidentes del NIST SP-800-61r2:

Aunque cada empresa tiene sus propias características, no existe una receta única para crear un plan de

respuesta a

incidentes. Por ejemplo, las pequeñas empresas pueden carecer de recursos para implementar sistemas SIEM

o SOAR,

mientras que las empresas más grandes los consideran esenciales para manejar miles de eventos, alarmas e

incidentes

diarios. Sin embargo, hay elementos genéricos que deben incluirse en cualquier plan de respuesta a

incidentes, como:

roles y responsabilidades, categorización de incidentes, procedimientos de manejo de incidentes,

detección y

reporte, manejo de evidencia, documentación e información de contacto.

En conclusión, la planificación, el aprendizaje de incidentes anteriores, y la revisión y mejora

periódica del plan

son esenciales para una buena gestión de incidentes y, por supuesto, para la continuidad del negocio.

Privacidad de Datos

Antes de la creación de la Ley General de Protección de Datos (LGPD) en 2018, no tenía claridad sobre lo

que

significaba la privacidad y cómo se diferenciaba de la seguridad de la información. Sin embargo, con la

entrada en

vigor de la LGPD en 2020, sentí la necesidad de profundizar en el tema. Leí libros, realicé cursos y

obtuve

certificaciones para mejorar mis conocimientos en esta área crítica.

En términos simples, la privacidad se refiere a la capacidad de un individuo para controlar la

divulgación y

accesibilidad de su información personal. Para garantizar la privacidad, implementamos medidas de

seguridad de la

información. En esencia, mientras que la privacidad es el objetivo, la seguridad de la información es el

medio para

lograrlo.

La LGPD es la ley brasileña de protección de datos y se basa en gran medida en el Reglamento General de

Protección de

Datos (GDPR) europeo. Ambas regulaciones comparten principios comunes, como el derecho a ser informado,

el derecho

de acceso a los datos personales, el derecho al olvido, entre otros. Por otro lado, difieren en algunos

aspectos,

como el alcance extraterritorial, las bases legales para el procesamiento, las sanciones y las

notificaciones por

violaciones, etc.

Al igual que con cualquier otra implementación de marco, cumplir con la LGPD puede requerir un esfuerzo

sustancial,

según las prácticas y brechas existentes en la empresa. Además, abordar los requisitos debe tratarse

como un

proyecto, teniendo en cuenta plazos realistas, resultados esperados y la colaboración entre

profesionales

interfuncionales, que incluyen profesionales de privacidad y seguridad de la información, analistas de

procesos,

abogados y gerentes de proyectos.

La colaboración interfuncional es fundamental debido a la necesidad de actuar, crear y mantener

documentación y

procesos, como:

Establecimiento de flujos de datos e inventario de datos personales

Revisión de contratos y regulaciones específicas del sector

Revisión de acuerdos de transferencia de datos transfronterizos

Evaluación de impacto en la protección de datos (DPIA)

Política de privacidad (protección de datos)

Programa de capacitación y concienciación sobre privacidad

Política de cookies

Manejo de solicitudes, quejas y correcciones

Creación de procesos para abordar las solicitudes de los interesados, quejas y rectificaciones

Formularios de consentimiento para los interesados y los padres (si corresponde)

Plan de respuesta y remediación de incidentes

Planes de acción

Además, es esencial establecer una rutina que fomente la mejora continua, permitiendo que cada análisis

crítico

refine la alineación con la LGPD.

También es importante, más allá de la experiencia necesaria para los profesionales, destacar los términos

que cada

individuo debe conocer, que son:

El interesado - Se refiere a una persona que puede ser identificada directa o indirectamente por

uno o más

factores.

Derechos del interesado - Empodera a las personas para controlar cómo se recopilan, procesan y

utilizan sus

datos por parte de las organizaciones.

Datos personales - Esto abarca cualquier información que pueda identificar a una persona.

Datos personales sensibles - Una categoría especial de datos relacionados con el origen racial o

étnico,

opiniones políticas, creencias religiosas o filosóficas, afiliación sindical, datos genéticos o

biométricos, salud,

vida sexual u orientación sexual.

Anonimización - El proceso por el cual los datos ya no pueden vincularse al interesado. Es

irreversible y se

utiliza a menudo con fines estadísticos o de investigación.

Pseudonimización - Cuando los datos no pueden atribuirse a un interesado sin información

adicional. Por

ejemplo, el cifrado es una forma de pseudonimización.

Procesamiento de datos personales - Cualquier operación o conjunto de operaciones realizadas con

datos

personales, ya sea automatizada o no.

Brecha de datos personales - Un incidente de seguridad que conduce a la destrucción, pérdida,

alteración,

divulgación no autorizada o acceso a datos personales transmitidos, almacenados o procesados de otra

manera.

Autoridad de supervisión - El organismo responsable de supervisar el cumplimiento de las

regulaciones de

protección de datos en las empresas.

Responsable del tratamiento - La entidad responsable de determinar los fines y medios del

tratamiento de datos

personales. Puede ser una persona física, entidad jurídica, autoridad pública, agencia u otro organismo.

Encargado del tratamiento - Una entidad (persona física, entidad jurídica, autoridad pública,

agencia, etc.)

que procesa datos personales en nombre del responsable del tratamiento.

Bases legales - Requisitos para el tratamiento lícito de datos personales. Al menos una base legal

es

necesaria para un tratamiento legítimo.

Delegado de protección de datos (DPO) - El profesional responsable de manejar datos personales y

actuar como

punto de contacto con los interesados y la autoridad nacional.

Minimización - Los datos personales deben ser adecuados, relevantes y limitados a lo necesario

para los fines

para los que se procesan.

Subsidiariedad - Los datos personales solo pueden procesarse cuando ningún otro medio puede lograr

el

propósito previsto.

Realmente interesante, ¿verdad? En resumen, la Ley General de Protección de Datos (LGPD) es un marco

crucial para

salvaguardar los derechos de privacidad de las personas y garantizar un manejo responsable de los datos.

Las

empresas deben cumplir proactivamente con las disposiciones de la LGPD, priorizar la protección de datos

y fomentar

una cultura de transparencia. Al hacerlo, contribuyen a un entorno digital más seguro para todos.

Concientización,

entrenamiento & educación

Tratar con usuarios (empleados, clientes o proveedores) siempre es un desafío, ya que a diferencia de

nuestras

computadoras, los humanos tienen algunas variables más complejas, como: estado de ánimo, temperamento,

personalidad,

etc.

Aunque es un desafío, no tiene que ser una batalla tratar con usuarios. A lo largo de mi experiencia

profesional,

tuve el privilegio de brindar soporte a diferentes tipos de personas, desde clientes de servicio de

banda ancha

(centro de llamadas) hasta presidentes de empresas. Hoy veo cuán enriquecedores fueron estos contactos.

Bueno, antes de continuar debes tener en cuenta un punto fundamental: las personas son las piezas más

importantes de

una empresa y para nosotros en Seguridad de la Información, no es diferente. Los usuarios son decisivos

para el

éxito o fracaso de los proyectos en nuestra área, por lo que una comunicación adecuada es esencial para

mantener una

buena relación con ellos.

Basado en las experiencias que tuve, enumeré 5 puntos que creo que son importantes al establecer una

relación con

usuarios en seguridad de la información.

PIENSA COMO UN USUARIO

A pesar de parecer simple, es muy importante ponerse en el lugar del usuario e intentar entender desde

su

perspectiva la información que se transmitirá, ya sea a través de campañas de concientización,

implementación de

procedimientos, políticas o a través de conferencias.

La infame frase: "Soy responsable de lo que digo, no de lo que entiendes" tan común en las redes

sociales, no tiene

lugar aquí, debes explorar diferentes formas de hacerte entender. "Para vencer a un hacker, debes pensar

como uno",

adaptándolo a nuestro escenario: "Para hablar de seguridad de la información con un usuario, debes

pensar como uno",

ponte en el lugar de la persona que recibirá la información o la orientación.

USA LA CREATIVIDAD

Evita el contenido aburrido y tedioso, especialmente en campañas de concientización. Cambia textos

gigantes por

imágenes autoexplicativas, coloridas e interesantes. Intenta despertar la curiosidad de tu usuario

haciendo que

quiera seguir aprendiendo sobre el tema. Usa ejemplos prácticos, si quieres orientar sobre el uso de

contraseñas,

muestra algunas técnicas que los hackers usan para este propósito, lo mismo se puede hacer con phishing,

ransomware

y otros temas.

Desarrolla un folleto de seguridad de la información con contenido menos formal. En este folleto opta

por imágenes y

textos informales, ya que de esta manera será mucho más agradable de leer.

ESCUCHA A LOS USUARIOS

Habla con los usuarios, está dispuesto a escuchar sugerencias y quejas, estas conversaciones son

geniales para tener

ideas y también para poder orientar al usuario sobre un determinado tema.

También es importante que el profesional que se relacionará con los usuarios tenga habilidad para ello.

La simpatía

y el carisma son fundamentales. Creo firmemente en la existencia de diferentes tipos de inteligencia y

la principal

en este contexto es la inteligencia interpersonal. Las personas con este tipo de inteligencia son buenas

para la

comunicación, así como para comprender los sentimientos y motivaciones de los demás.

CREA BUENOS EJEMPLOS

Puede ser muy desmotivador para el usuario que sigue los procedimientos de seguridad correctamente ver

que sus pares

los ignoran. Los controles de seguridad deben ser seguidos por todos, independientemente de los cargos o

funciones.

Recuerda que un buen ejemplo es la mejor forma de enseñar a alguien. Entonces, intenta traer a los

gerentes y

directores a tu equipo y déjalos ser los buenos ejemplos. Quien haya participado en la implementación de

un sistema

de gestión de seguridad de la información sabe que su participación y compromiso son fundamentales para

el éxito del

proyecto.

NO SEAS ABURRIDO

Por último y no menos importante: no seas aburrido. Incluso si eres bueno en las relaciones

interpersonales, ten

cuidado, porque todos podemos ser inconvenientes en ciertos momentos. Para no ser el aburrido de la

seguridad de la

información: piensa como un usuario, escúchalos y sé creativo.

Continuidad del Negocio &

Recuperación ante Desastres

Continuidad del Negocio &

Recuperación de Desastres

Vamos a asumir un escenario hipotético:

Michael fue contratado para mantener una aplicación web con el único requisito de que su

disponibilidad debe ser del 99,9% por año.

El entorno exige mínimamente un servidor (para la aplicación y la base de datos) y un enlace de

internet. Si tiene éxito, Michael gana $100,000 por año; si falla, se deducen $50,000 de sus

ganancias. Cualquier costo para aumentar la resiliencia se deducirá de los $100,000.

Michael ve una gran oportunidad de ganar dinero y acepta el trabajo.

Este es un ejercicio mental que nos permite explorar diferentes resultados posibles: ¿Michael tuvo

éxito o fracasó?

La disponibilidad es uno de los pilares de la seguridad de la información, tan importante como la

confidencialidad y la integridad. Cuando hablamos de continuidad del negocio y recuperación de desastres

(BC/DR), la disponibilidad toma el centro del escenario.

BC/DR son procesos distintos, pero a menudo se mencionan juntos. Mientras que el primero se centra

en mantener la organización en funcionamiento, el segundo se centra en restaurar la organización a un

estado normal. Ambos implican una combinación de planes, políticas y procedimientos para garantizar la

resiliencia de la organización al enfrentar eventos que pueden interrumpir sus funciones.

Habiendo trabajado en seguridad de la información y TI durante muchos años, he ganado una valiosa

experiencia de varios incidentes disruptivos. Estos incluyen mala configuración de software, fallos de

hardware, problemas en la cadena de suministro o con proveedores, ciberataques y eventos naturales.

Tales eventos pueden impactar significativamente las funciones críticas de una organización, afectando

potencialmente su reputación e ingresos.

Para contener o al menos minimizar el impacto negativo, las organizaciones implementan, parcial o

totalmente, un conjunto de prácticas conocidas como gestión de continuidad del negocio (BCM).

Es importante mencionar que muchas organizaciones, especialmente las pequeñas, adoptan controles

técnicos para garantizar la disponibilidad, incluso si no son totalmente conscientes de la importancia

del BCM. Ejemplos incluyen RAID, redundancia de hardware y enlace, planes de contingencia con

UPS/generador, rutinas regulares de respaldo y sitios/zones espejados.

Ahora, volviendo al escenario hipotético, ¿Michael tuvo éxito o fracasó? Como ejercicio mental,

diferentes enfoques y resultados son posibles; todo depende de nuestra imaginación en la construcción de

escenarios de éxito o fracaso. Veamos dos posibilidades.

Escenario de Fracaso:

Michael desconsidera el requisito de disponibilidad (99,9% por año). Lleva el servidor a casa,

aumenta su velocidad de internet a 1Gbps con su ISP (Proveedor de Servicios de Internet) y piensa que

será suficiente. Sin embargo, dos meses después, un corte de energía inesperado afecta su vecindario

durante dos días mientras él está fuera de la ciudad, acabando con su oportunidad de ganar el dinero

completo.

Recuerde, este es un escenario hipotético con el único requisito de 99,9% de disponibilidad por año.

Esto significa que solo hay una ventana de inactividad de 8 horas y 45 minutos. Ni siquiera los centros

de datos Tier I (99,671%) y Tier II (99,741%) garantizan este tiempo de actividad.

Vamos a explorar un enfoque diferente que lleva al éxito:

Escenario de Éxito:

Michael también lleva el servidor a casa, pero reconoce que el tiempo de inactividad permitido es

insuficiente para mitigar los riesgos inherentes a un entorno compuesto por un único servidor (manejando

tanto la aplicación como la base de datos) y un único enlace de internet. Por lo tanto, Michael decide

aplicar algunas prácticas del BCM:

Realiza un análisis de impacto en el negocio (BIA) para identificar las funciones críticas y su

impacto financiero en caso de interrupción:

Función crítica: Asegurar que el tiempo de inactividad anual sea inferior a 8 horas y 45

minutos.

Impacto financiero: Pérdida de $50,000 en ganancias.

Impacto adicional: Insatisfacción del socio.

A continuación, realiza una evaluación de riesgos utilizando los activos actuales para identificar puntos

únicos de falla y otros riesgos potenciales:

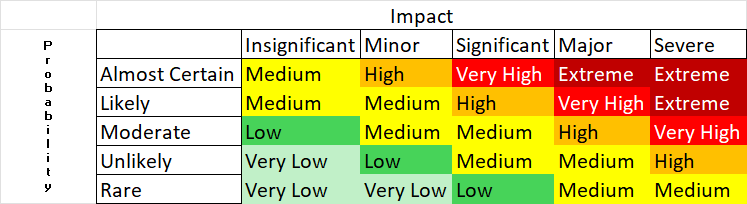

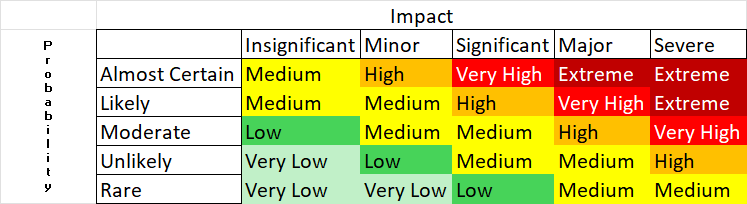

Matriz de Riesgos

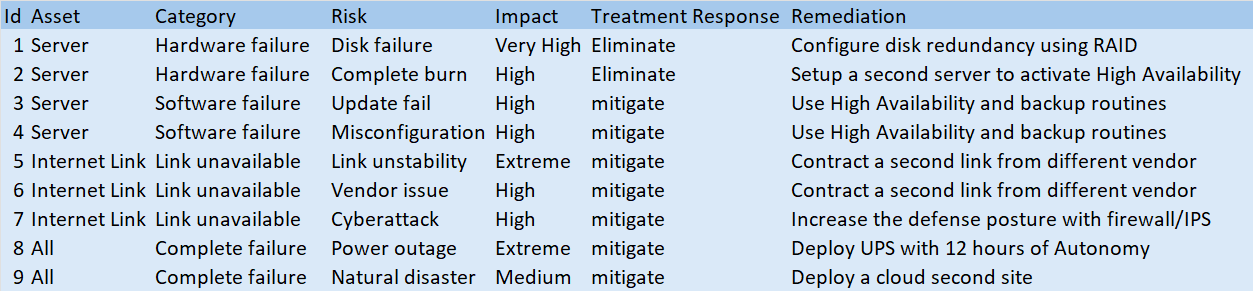

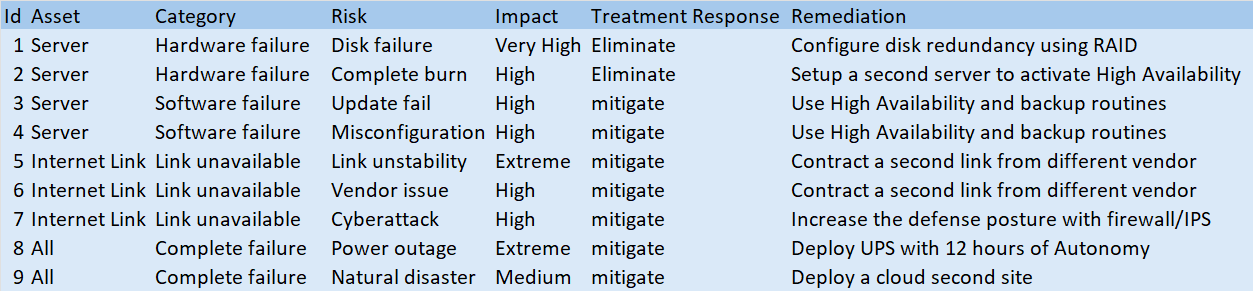

Registros de Riesgos

Por último, crea un plan simple de BC/DR, considerando:

Tiempo máximo de inactividad permitido (MTD): 8 horas y 45 minutos

Objetivo de tiempo de recuperación (RTO): 3 horas

Objetivo de punto de recuperación (RPO): 2 horas

Además, el plan de BC/DR establece:

- Implementar monitoreo intrínseco entre los entornos on-premise y cloud con capacidades de alerta.

- Configurar una rutina de respaldo para ejecutarse cada 2 horas, tanto on-premise como en la nube.

- Probar la capacidad de recuperación dentro del RTO mensualmente.

- Si la indisponibilidad excede los 10 minutos, activar el sitio en la nube.

Después de un año de pequeños problemas y una inversión de $20,000 para aumentar la resiliencia, Michael

gana $80,000. Debido a su buen desempeño, su socio le ofrece un contrato adicional de 2 años, duplicando

su remuneración a $200,000, manteniendo las mismas deducciones.

¿No es bueno ver a Michael tener éxito?

El viaje de Michael destaca la importancia crítica de la disponibilidad. Aunque el estudio de caso es

hipotético, refleja escenarios del mundo real donde no cumplir con los SLA o descuidar las mejores

prácticas puede llevar a la pérdida de contratos, daños a la reputación y sanciones financieras.

Encontrar un equilibrio entre ingresos e inversiones en seguridad de la información es un desafío que

enfrentan las organizaciones, independientemente de su tamaño.

En conclusión, garantizar la disponibilidad e implementar estratégicamente planes de (BC/DR) son

cruciales. Durante mis años de experiencia en seguridad de la información y TI, es evidente que

priorizar estos elementos puede contribuir significativamente a aumentar la resiliencia operativa. Así,

al poner la disponibilidad en juego e invertir en estrategias de BC/DR, las organizaciones pueden evitar

pérdidas potenciales y garantizar el éxito y la sostenibilidad a largo plazo en el competitivo panorama

actual.

ISO 27001

ISO/IEC 27001 es uno de los marcos más relevantes y reconocidos en seguridad de la información. Ampliamente adoptado, este estándar define los requisitos y controles necesarios para establecer un sistema de gestión de seguridad de la información (SGSI). Además, permite a las organizaciones certificarse, demostrando su compromiso con prácticas seguras.

El documento ISO/IEC 27001 (2022) es conciso, con solo 19 páginas (cláusulas y Anexo A) en su versión en inglés. Dentro del documento, hay 10 cláusulas, siendo las de la 4 a la 10 relevantes para el SGSI. Ellas son:

4. Contexto de la organización

5. Liderazgo

6. Planificación

7. Apoyo

8. Operación

9. Evaluación del desempeño

10. Mejora

Estas cláusulas establecen los elementos esenciales para iniciar y mantener el sistema de gestión (subcláusula 4.4).

La siguiente imagen ilustra esta idea desde una perspectiva macro:

Como se puede ver, la imagen comprende tres secciones principales: apoyo de la alta dirección, alcance y componentes principales.

Vamos a desglosarlos:

Apoyo de la Alta Dirección

El apoyo de la alta dirección actúa a través de los límites de la organización y juega un papel vital. A partir de las cláusulas del estándar, es posible ver que deben:

- Demostrar liderazgo y compromiso a través de varios medios (5.1)

- Establecer la política de seguridad de la información (5.2)

- Asegurar que se asignen responsabilidades y autoridades (5.3)

- Revisar el sistema de gestión de seguridad de la información de la organización regularmente (9.3)

Además, aunque no se menciona explícitamente, las siguientes cláusulas sugieren la participación de la alta dirección:

- Establecer los objetivos de seguridad de la información (6.2)

- Determinar y proporcionar los recursos necesarios (financieros o de otro tipo) (7.1)

- Asegurar que los empleados estén al tanto de la política de seguridad de la información y de sus contribuciones a la efectividad del SGSI (7.3)

Alcance

El alcance es otro elemento crucial. Aquí se establecen los límites y la aplicabilidad del SGSI. Esto implica considerar las subcláusulas dentro de la Cláusula 4, Contexto de la Organización:

- Considerar los problemas externos e internos (4.1)

- Determinar las partes interesadas y sus requisitos (4.2)

- Establecer el alcance (4.3), considerando los ítems 4.1 y 4.2, así como las interfaces y dependencias existentes entre actividades

Componentes Principales

Por último, pero no menos importante, los Componentes Principales dentro del alcance comprenden elementos obligatorios cruciales para una postura segura:

El SGSI utiliza un enfoque basado en riesgos definido en las siguientes cláusulas:

De la Cláusula 6 (Planificación) y la Cláusula 8 (Operación), tenemos:

- Acciones para abordar riesgos y oportunidades (6.1)

- Evaluación de riesgos de seguridad de la información (6.1.2 y 8.2)

- Tratamiento de riesgos de seguridad de la información (6.1.3 y 8.3)

La Cláusula 6 describe la planificación de la gestión de riesgos, incluyendo criterios, tolerancia y niveles de seguridad. La Cláusula 8 aborda la operación de la gestión de riesgos.

Los riesgos identificados determinan qué controles del Anexo A deben implementarse. Todos los controles del Anexo A deben considerarse con justificaciones para su inclusión o exclusión en una Declaración de Aplicabilidad.

Además, ISO/IEC 27001 exige la mejora continua (10.1), que es clave para evolucionar y madurar el SGSI a lo largo de los años. Los siguientes requisitos apoyan este enfoque:

- Actuar cuando ocurra una no conformidad y tomar acciones correctivas (10.2)

- Monitoreo, medición, análisis y evaluación (9.1)

- Realizar auditorías internas (9.2)

- Revisión por la dirección (9.3)

Requisitos adicionales importantes dentro de los Componentes Principales añaden consistencia al SGSI:

- Planificación de cambios (6.3)

- Competencia para aquellos que trabajan dentro del SGSI (7.2)

- Conciencia (7.3)

- Comunicación (7.4)

- Información documentada (7.5)

En conclusión, ISO/IEC 27001 proporciona un marco integral para establecer, implementar, mantener y mejorar continuamente un Sistema de Gestión de Seguridad de la Información (SGSI). Al adherirse a su enfoque estructurado, las organizaciones pueden gestionar y mitigar eficazmente los riesgos, asegurando la confidencialidad, integridad y disponibilidad de sus activos de información.

El énfasis del estándar en el apoyo de la alta dirección, la definición clara del alcance y los componentes principales como la gestión de riesgos, los controles aplicados y la mejora continua subraya su naturaleza holística. Esto no solo ayuda a lograr el cumplimiento, sino que también fomenta una cultura de seguridad dentro de la organización.